Cyber Threat Hunting, 3 steps to anticipate the unknown.

Follow these 3 steps to anticipate the unknown

Use Cyber Threat Hunting to anticipate the unknown

Face à l'omniprésence et à l'interconnexion des systèmes d'information d'une part, et à l'augmentation et la sophistication des menaces d'autre part, la cybersécurité est devenue une nécessité vitale. Maintenir une sécurité forte est une responsabilité de plus en plus complexe.

Les violations de données et les cyberattaques coûtent aux organisations des millions d'euros par an et les équipes de cybersécurité sont confrontées à des taux élevés de croissance des données et à une surface d'attaque toujours plus grande avec l'ajout constant de nouvelles applications et de nouveaux services (avec ou sans leur approbation).

La mise en place d'un programme de cybersécurité demande beaucoup de travail et un soutien organisationnel, et il n'existe pas de solution unique. Les ressources humaines seules ne suffisent pas pour faire face au volume sans cesse croissant des cybermenaces. Les équipes de sécurité ont besoin d'un démultiplicateur de force pertinent pour les aider à optimiser l'utilisation de leurs ressources humaines et financières.

Dans le but d'élaborer et de soutenir un programme de cybersécurité complet et mature, de nombreuses organisations ont rassemblé un lourd arsenal de cybersécurité et mis en œuvre des progrès technologiques stupéfiants. Si les intentions étaient bonnes, la logique s'est parfois perdue, entraînant des dépenses excessives et des lourdeurs.

Aucune protection de cybersécurité ne peut être efficace à 100 %. La plupart des contrôles automatisés de la sécurité des réseaux et des points d'extrémité utilisent des alertes basées sur des signatures et des règles pour les indicateurs de compromission (IOCs), qui ne détectent que les "éléments connus", tels que les hachages de logiciels malveillants. Une cybermenace peut se cacher dans n'importe quel recoin de l'infrastructure d'une organisation et chaque fois que le défenseur invente un moyen de parer à une menace, les acteurs malveillants cherchent à la contourner.

Si l'on s'arrête, que l'on prend un peu de recul et que l'on réfléchit de manière pragmatique à ce qu'une équipe de sécurité est censée faire, la réponse est assez simple : permettre la continuité d'activité tout en réduisant les risques par une compréhension de l'exposition et in fine c'est cette compréhension de l'exposition qui nous permet finalement de donner la priorité aux vulnérabilités exploitables plutôt qu'aux vulnérabilités théoriques et ainsi de maximiser l'atténuation des risques.

Pour lutter contre cela, la chasse aux menaces (Threat Hunting) est aujourd'hui une composante essentielle de toute stratégie de cybersécurité. Pour de nombreux SOC, c'est le rationnel qui a amené la mise en place d'un programme de chasse aux menaces.

Qu'est que le Cyber Threat Hunting?

La chasse aux menaces consiste à identifier et à surprendre un ennemi qui se trouve déjà à l'intérieur de votre périmètre alors qu'il ne s'y attend pas. Elle vise à toujours mieux identifier et mieux anticiper les techniques de piratage. Elle consiste à rechercher de manière itérative dans les réseaux et à détecter les indicateurs de compromission (IoC), les tactiques, techniques et procédures des pirates (TTP) et les menaces telles que les menaces persistantes avancées (APT) qui échappent à votre système de sécurité existant.

Comme le dit le dicton, la meilleure forme de défense est l'attaque. Les techniques de chasse aux menaces font passer les entreprises d'une réponse réactive à une identification proactive, ce qui leur permet de prendre de l'avance dans la lutte contre les adversaires.

La chasse aux menaces peut réduire le risque et l'impact des menaces tout en améliorant les défenses contre les nouvelles attaques. Le principal avantage de la chasse aux menaces est une meilleure détection des menaces avancées.

Que les informations concernent une activité bénigne ou malveillante, elles peuvent être utiles pour des analyses et des enquêtes futures. Vous pouvez exploiter les informations recueillies pour prévoir les tendances, hiérarchiser et corriger les vulnérabilités, et améliorer vos mesures de sécurité. Toute réduction du temps de présence minimise les pertes potentielles.

Malheureusement, si de nombreuses organisations comprennent la nécessité d'adopter des pratiques de chasse aux menaces, ce n'est pas une tâche si facile à entreprendre.

Avant de partir à la chasse ou de faire quoi que ce soit pour résoudre les problèmes de cybersécurité, prenez le temps de vous renseigner sur les menaces qui pèsent sur vous et sur celles qui sont le plus susceptibles de viser votre organisation et votre secteur d'activité.

Vous devez d'abord comprendre les cyber-adversaires auxquels vous êtes confrontés. Si vous pouvez déterminer qui vous veut du mal et ce que vous avez qui a de la valeur pour eux, vous pourrez mieux protéger votre entreprise.

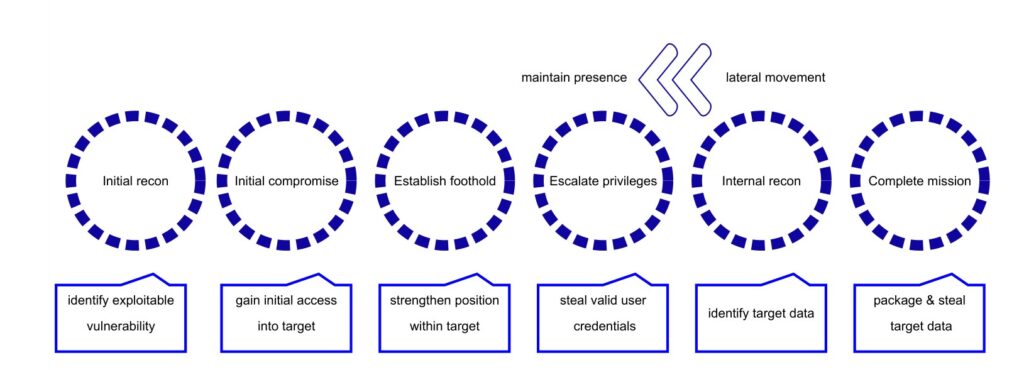

Pour réussir la chasse aux menaces, vous devez comprendre comment se déroule une attaque standard. N'oubliez cependant pas que les pirates peuvent sauter des étapes, en ajouter d'autres et même revenir en arrière.

Cycle de vie d'une cyberattaque

Actions recommandées:

Vous devez déterminer l'intention de l'adversaire, comme le gain financier, et identifier les actifs les plus sensibles de votre organisation, comme les données ou les clients sensibles ou la propriété intellectuelle, qui pourraient attirer les acteurs de la menace.

Vous pouvez prendre en compte la capacité des acteurs de la menace et cibler la liste des suspects en fonction de leur intention, afin de faire votre propre reconnaissance des tactiques, techniques et procédures.

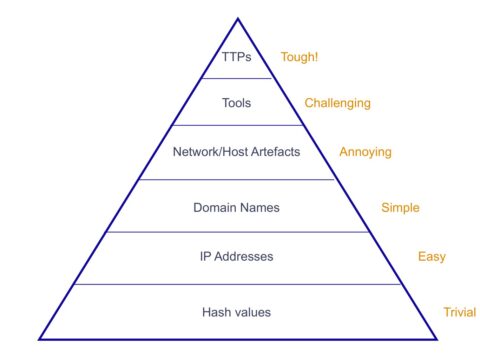

Pour prioriser vos actions, vous pouvez utiliser le concept de facilité de détection par rapport à la difficulté causée à l'adversaire. Il est représenté dans la Pyramide de la douleur (POP), telle que définie par David Bianco.

Pyramide de la douleur (David Bianco)

Enfin, vous devez évaluer les possibilités d'attaque créées par le travail à domicile, les outils de collaboration, l'utilisation d'appareils mobiles, le recours accru aux applications en nuage et aux appareils connectés à Internet.

La chasse aux menaces, c'est jouer l'offensive. Pourquoi attendre que quelqu'un vous dise que votre organisation a été attaquée ou a fait l'objet d'une violation ? Un bon point de départ pour comprendre comment protéger votre organisation des cybermenaces est le cadre de cybersécurité du National Institute of Standards and Technology (NIST) ou le standard EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité) défini par l'ANSSI, ainsi qu'un exercice de veille sur les cybermenaces (Cyber Threat Intelligence).

L'architecture est également un bon point de départ. Inventoriez les actifs de votre entreprise, planifiez, mettez en œuvre et actualisez les systèmes en tenant compte de la sécurité, mais veillez à équilibrer la technologie avec les personnes et les processus.

Partez du principe qu'il n'existe pas de solution miracle, même si vous disposez d'une défense en profondeur avec des pare-feu de nouvelle génération, des logiciels antivirus, des systèmes de détection des intrusions et une sécurité de type "Zero Trust".

Actions recommandées:

Nous recommandons d'ajouter une défense passive avec des systèmes qui réduisent l'interaction humaine et de construire à partir de là.

Vous devez établir une visibilité complète en surveillant les passerelles, les réseaux et les endpoints.

L'absence de données peut conduire à une cybermenace manquée. Commencez à collecter les données de vos actifs et mettez en place une défense active en ajoutant des analystes ou un service de sécurité gérée (MSSP) pour surveiller les adversaires au sein du réseau, répondre aux incidents et en tirer des enseignements.

Pour le chasseur de menaces, il est essentiel de maximiser la transparence du réseau et d'analyser les journaux de tous les périphériques du réseau. Un processus est nécessaire pour agréger, corréler et normaliser les journaux, puis effectuer une analyse contextuelle et comportementale afin de détecter les menaces avancées. Cela n'est pas possible sans outils de détection et de réponse gérés 24/7/365. C'est le préalable à la mise en place d'une chasse aux menaces proactive qui s'appuie sur les journaux de surveillance des événements, les données des cas d'utilisation automatisés, l'analyse contextuelle, l'alerte et la réponse aux incidents et l'application de tactiques, techniques et procédures (TTP) pour identifier les problèmes qui améliorent la posture de sécurité d'une entreprise.

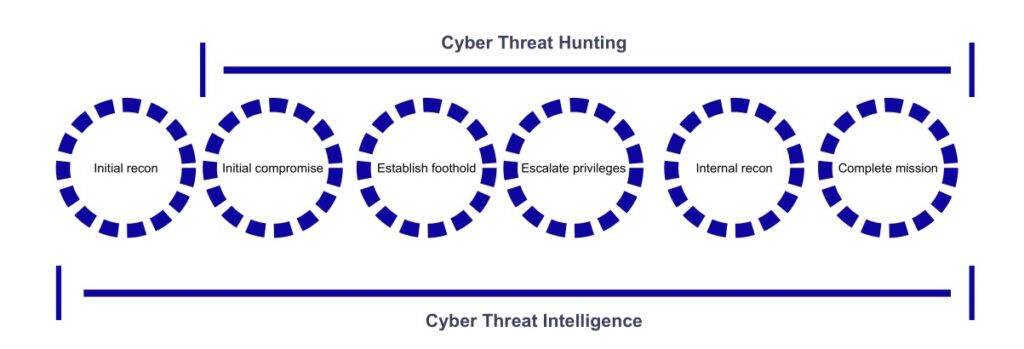

Fournissez aux chasseurs de menaces les renseignements exploitables sur les cybermenaces dont ils ont besoin pour générer des hypothèses pertinentes et vérifiables. Commencez à exploiter les renseignements sur les cybermenaces en intégrant des données provenant de sources multiples. Il s'agit notamment d'intégrer des renseignements propriétaires, tiers et open source, des flux dans une seule plateforme de chasse aux menaces et d'enrichir automatiquement les recherches avec un contexte pertinent. Le processus de chasse aux cybermenaces pour des campagnes telles que les menaces persistantes avancées, ou APT, est difficile en l'absence de renseignements sur les menaces. Les chasseurs de menaces exploitent des flux de renseignements sur les menaces de haute confiance et de haute fidélité, élaborés par des praticiens, ainsi que des indicateurs de compromission (IoC) pour étayer leurs analyses.

Comparaison du périmètre de responsabilité

La seule façon de garantir la meilleure posture de sécurité possible est d'adopter une combinaison de tactiques défensives et offensives pour dissuader les cybercriminels ; en d'autres termes, il faut utiliser l'intelligence humaine et artificielle et se mettre à la chasse aux cybermenaces.

Le chasseur ou le chassé ? Telle est la question.

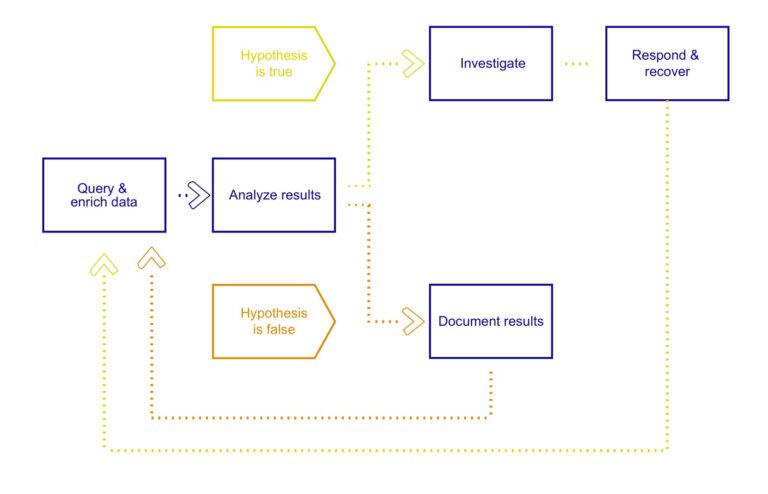

La chasse aux menaces commence par des chasseurs qui se posent des questions, telles que "Comment un acteur menaçant pourrait-il infiltrer notre réseau ?" Ces questions doivent ensuite être décomposées en hypothèses spécifiques et mesurables qui indiquent quelles menaces peuvent être présentes dans le réseau et comment elles peuvent être identifiées. Les hypothèses ne peuvent pas être générées par des outils, mais doivent être dérivées des observations du chasseur basées sur le renseignement sur les cybermenaces, la connaissance de la situation ou l'expertise du domaine.

Actions recommandées:

La plupart des équipes informatiques et de sécurité sont déjà très sollicitées, il peut donc être difficile de se concentrer efficacement sur la chasse. Qu'il s'agisse d'une ressource à temps partiel, d'une personne dédiée ou d'une équipe, ne laissez pas les chasseurs de menaces être mis sur la touche par des tâches de réponse aux alertes, de maintenance du réseau ou de correction des vulnérabilités. Donnez-leur les moyens d'agir contre la menace.

Établissez une base de référence pour la chasse aux menaces en analysant le réseau. Parmi les outils utiles, citons la technologie de détection et de réponse aux points de terminaison avec apprentissage automatique et capacités d'analyse judiciaire, ainsi qu'un SIEM pour la corrélation et l'analyse des alertes de sécurité. Évaluez périodiquement la pertinence des analyses automatisées pour l'organisation.

Utilisez un outil de gestion des flux de travail pour hiérarchiser et suivre la charge de travail et un référentiel central pour partager les connaissances et les enseignements tirés.

Un exemple de vue de la gestion du flux de travail est celui des scenarii et des histoires. Les scenarii sont des ensembles de travaux qui peuvent être décomposés en tâches spécifiques, qui sont les histoires. L'utilisation de ces concepts permet de structurer les charges de travail, et la progression peut ensuite être suivie à l'aide d'un tableau Kanban pour chaque type d'histoire. Dans le contexte de la chasse aux menaces, chaque scenario pourrait être une tactique issue du référentiel pour les entreprises du MITRE ATT&CK™, avec des types d'histoires d'hypothèses et de chasses associées. Les histoires d'hypothèses individuelles peuvent ensuite être suivies à travers un Kanban d'hypothèses avec des exemples d'étapes telles que : Idées, pour les idées d'hypothèses de base ; A faire, pour ajouter des détails et évaluer la portée et les dépendances ; En vous ou à vérifier, pour les hypothèses prêtes à être testées ; et Fait, pour les hypothèses qui ne sont plus pertinentes.

Recherche agile

Faites en sorte que les chasseurs se concentrent sur la réponse à ces questions :

- Pourquoi?

- Qu'est-ce que je regarde ?

- Qu'est-ce que je cherche ?

- Qu'est-ce qu'une véritable menace ?

- Quel en est le résultat ?

Les chasseurs de menaces passent souvent beaucoup de temps à trier d'immenses quantités de données afin de repérer les comportements anormaux. Ainsi, une grande partie de la chasse aux menaces consiste à éviter les trous de lapin. Un élément peut souvent sembler anormal alors qu'en réalité il ne l'est pas. Les chasseurs de menaces doivent donc être capables de déterminer rapidement s'il s'agit d'une piste à suivre.

Alors, que se passe-t-il lorsqu'une menace est découverte ? Tout d'abord, les chasseurs doivent vérifier, revérifier et revérifier trois fois que la menace est réelle. Les chasseurs de menaces passent la plupart de leur temps à découvrir le risque d'une compromission potentielle, mais dans le cas où ils découvrent une compromission réelle, l'étape suivante consiste à lancer immédiatement une procédure approuvée de réponse aux incidents de sécurité ou à faire appel à une équipe d'intervention.

Élaborez un plan de réponse aux incidents, en précisant qui fait quoi et quand, afin d'être prêt en cas de menace réelle.

Engagez-vous auprès d'un fournisseur de services de sécurité pour partager des informations et combler les lacunes en matière de processus et de technologie. Tirez parti des partenariats pour compenser la pénurie chronique de compétences en cybersécurité et la dette technologique.

En avance sur le jeu

La chasse aux menaces est actuellement une réponse pertinente au nombre croissant d'attaques. Une chasse aux menaces efficace repose sur plusieurs principes clés : adopter le point de vue du pirate, donner aux équipes le temps de réfléchir, leur donner accès aux outils et aux données dont elles ont besoin pour comprendre, analyser et détecter l'intrusion, et enfin, réagir rapidement par une réponse appropriée.

C'est ainsi que l'on peut garder une longueur d'avance sur les cybercriminels. Les organisations ne doivent plus attendre d'être alertées d'une violation de données avant d'agir ; aujourd'hui, il est essentiel de disposer d'une image complète de l'ensemble du réseau en temps réel, afin d'identifier les activités inhabituelles et de les stopper immédiatement, avant que des dommages ne se produisent. Avec de solides outils de détection et de réponse gérés au cœur du dispositif, les responsables de la sécurité peuvent garantir une posture de sécurité solide et efficace basée sur l'anticipation de l'inconnu, une visibilité claire des vulnérabilités qui représentent la plus grande menace et l'identification des obstacles qui empêchent un suivi et une remédiation réussis.

Vous voulez en savoir plus ? Nous pouvons vous aider.

Les produits de cybersécurité seuls ne suffisent pas à protéger l'entreprise numérique d'aujourd'hui. C'est pourquoi l'offre Cyber Threat Hunting de Stroople combine de manière unique une analyse automatisée avec des playbooks comportementaux. Conçue par notre Stroople Lab, elle identifie les menaces persistantes avancées et réduit le risque d'une attaque manquée.

Stroople est un fournisseur indépendant de services de sécurité gérés (MSSP) qui révolutionne l'expérience de la cybersécurité en adoptant une approche personnalisée et axée sur les personnes. Nous proposons des services complets qui associent une détection des menaces de pointe à des experts en cybersécurité.

Besoin d'aide pour libérer votre potentiel numérique et protéger vos actifs les plus sensibles?