When more is too much in cybersecurity

Découvrez comment vous pouvez réduire les risques de cyberattaque de plus de 85 %

Dans le monde effréné de la cybersécurité, les organisations s'efforcent constamment de protéger leurs actifs numériques contre une gamme toujours croissante de menaces. Cependant, il existe une frontière ténue entre une sécurité complète et une surcomplexité. Avec la sophistication croissante des cybermenaces, les organisations doivent accorder la priorité aux mesures de cybersécurité pour protéger leurs données sensibles, leur infrastructure et leur réputation.

Avec de nombreuses menaces et des ressources limitées, cela peut être difficile. Le défi réside dans l'identification des contrôles qui auront l'impact le plus significatif sur la posture de sécurité d'une organisation. Lorsque les organisations adoptent de nombreux outils de sécurité sans une stratégie claire, elles peuvent involontairement créer un environnement de cybersécurité trop complexe. Cette complexité peut entraîner toute une série de difficultés, notamment des coûts accrus, des inefficacités, des difficultés d'intégration, une fatigue due aux alertes et un risque accru d'erreurs de configuration. Pour résoudre ces problèmes, les organisations doivent trouver un équilibre qui garantit une protection efficace sans submerger leurs équipes.

Dans cet article, nous explorerons comment les organisations peuvent établir une base solide en matière de cybersécurité tout en évitant une complexité inutile.

Comment créer de solides fondations pour protéger votre entreprise contre les menaces cyber ?

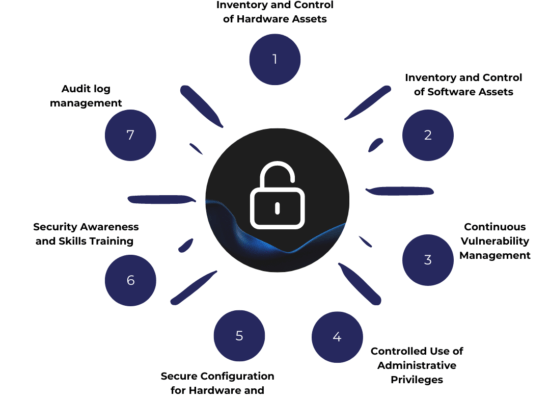

Bien qu'aucune mesure de sécurité ne puisse garantir une protection complète, la mise en œuvre du Contrôle de sécurité critique basé sur le cadre CIS Controls peut considérablement renforcer la posture de cybersécurité de votre organisation. Selon des recherches, les organisations qui mettent en œuvre les 7 principaux contrôles de sécurité critiques peuvent réduire leur risque de cyberattaques de plus de 85 pour cent. La mise en œuvre de l'ensemble des 20 CIS Controls augmente la réduction du risque à environ 94 pour cent (CISecurity.org). Cette réduction en pourcentage du risque de cybersécurité repose sur le fait que ces contrôles traitent les vecteurs d'attaque courants et les vulnérabilités fréquemment exploitées par les attaquants. Une stratégie efficace pour réduire considérablement le risque de cyberattaques est de mettre en œuvre les 7 principaux CIS Controls suivants.

Quel est l'objectif des contrôles CIS ?

De nombreux référentiels ont été développés pour guider les organisations dans cette mission, le CIS Control, le NIST et l'ISO étant parmi les plus reconnus. Cependant, il existe une différence notable entre le CIS Control et ces autres cadres, principalement en raison de leurs différences de praticité et de bases théoriques.

Le CIS Control est souvent salué pour son approche pragmatique de la cybersécurité. Il propose un ensemble de meilleures pratiques concrètes et prioritaires que les organisations peuvent facilement mettre en œuvre pour améliorer leur posture de sécurité. Ces contrôles sont basés sur des menaces et des vulnérabilités du monde réel, ce qui les rend pratiques et efficaces pour des organisations de toutes tailles. En essence, le CIS Control fournit une feuille de route claire pour les organisations, leur permettant de renforcer systématiquement leurs défenses contre les cybermenaces.

Le cadre est élaboré par consensus de l'industrie et constamment mis à jour pour faire face aux menaces émergentes. Il est librement accessible, encourageant la collaboration et le partage des connaissances. Trouver un équilibre entre la théorie et la pratique est essentiel pour une cybersécurité efficace. Les contrôles CIS peuvent être utilisés en parallèle avec d'autres cadres tels que le NIST Cybersecurity Framework, ISO 27001 ou COBIT, et fournissent des repères mesurables pour évaluer la maturité de la cybersécurité et faciliter les audits.

Les 7 principaux contrôles de sécurité critiques

Le Top 7 CIS Control englobe les six contrôles de base du CIS Control auxquels nous avons ajouté la formation à la cybersécurité, qui représente la première ligne de défense humaine. Notre expérience client nous conduit à croire fermement que la cybersécurité mérite une approche résolument opérationnelle qui va au-delà de l'aspect technologique pour englober également le facteur humain. Les CIS Controls offrent par ailleurs un cadre souple pour adapter les mesures de sécurité aux besoins de l'entreprise en fonction de ses actifs et ressources disponibles.

1. Inventaire et contrôle des assets

De quoi s'agit-il ?

L'Inventaire et le Contrôle des Assets représente un contrôle de sécurité essentiel qui implique de maintenir un inventaire à jour des actifs matériels autorisés et de mettre en place des contrôles pour surveiller leur utilisation. Ce contrôle garantit la visibilité et le contrôle des dispositifs matériels, réduisant ainsi le risque que des dispositifs non autorisés ou non gérés compromettent la sécurité. Les aspects clés incluent :

- l'inventaire des actifs,

- le suivi,

- la gestion de la configuration,

- les contrôles d'accès,

- la gestion des correctifs,

- et les procédures de remédiation appropriées.

En quoi cela est-il important ?

L'inventaire et le contrôle des actifs matériels sont essentiels pour la cybersécurité car ils offrent la visibilité, le contrôle d'accès, la gestion des vulnérabilités, des capacités de réponse aux incidents, la conformité et une gestion appropriée du cycle de vie des actifs. Maintenir un inventaire précis aide les organisations à détecter les dispositifs non autorisés, à restreindre l'accès, à traiter les vulnérabilités, à réagir efficacement aux incidents, à respecter les exigences de conformité et à garantir un environnement technologique sécurisé. Des cyberattaques notables telles que Stuxnet, la fuite de Shadow Brokers et le botnet Mirai soulignent l'importance de la gestion adéquate des actifs matériels pour atténuer les risques et protéger les systèmes et les données critiques.

Comment s'y prendre ?

Effectuer un inventaire et un contrôle des actifs matériels implique d'établir des politiques, d'identifier les dispositifs autorisés, de mettre en place des mécanismes de suivi, de configurer les dispositifs, d'appliquer des contrôles d'accès, de gérer les correctifs et les mises à jour, de disposer correctement des actifs, et de réaliser des audits réguliers. Les étapes spécifiques et les outils peuvent varier, et les organisations devraient personnaliser leur approche en fonction de leurs besoins. Consulter des spécialistes de la gestion des actifs informatiques ou des professionnels de la cybersécurité peut fournir une précieuse orientation.

Outils et procédures

Les outils couramment utilisés pour l'inventaire et le contrôle des actifs matériels comprennent les logiciels de gestion des actifs informatiques, les outils de balayage de réseau, les systèmes d'étiquetage par code-barres ou RFID, ainsi que les outils de gestion de la configuration. Ces outils aident les organisations à créer et à maintenir un inventaire des actifs matériels, à suivre les mouvements des actifs, à gérer les configurations et à s'assurer que les appareils sont correctement configurés et sécurisés.

Il existe plusieurs outils de premier plan disponibles pour l'inventaire et le contrôle des actifs matériels, notamment ServiceNow IT Asset Management, Lansweeper, SolarWinds Network Configuration Manager et Ivanti Asset Manager. Ces outils offrent des fonctionnalités pour le suivi et la gestion des actifs matériels, la gestion des configurations, la génération de rapports et l'intégration avec d'autres modules de gestion informatique.

Les outils open source offrent des solutions rentables pour l'inventaire et le contrôle des actifs matériels. Certains outils open source populaires de cette catégorie comprennent Snipe-IT, GLPI, OCS Inventory NG, Ralph et Open-AudIT. Ces outils offrent des fonctionnalités de suivi des inventaires, de gestion des configurations, de gestion des licences logicielles et de génération de rapports. Cependant, des personnalisations et des configurations peuvent être nécessaires en fonction des besoins spécifiques de l'organisation. Il est important d'évaluer les fonctionnalités, le support de la communauté et la compatibilité avant de choisir un outil open source.

Les procédures d'inventaire et de contrôle des actifs matériels comprennent la découverte et la documentation des actifs, le suivi et la surveillance des actifs, le contrôle d'accès et l'authentification, la gestion des correctifs et des mises à jour, l'élimination et la mise hors service, ainsi que la vérification et la génération de rapports. Ces procédures visent à identifier et à documenter les actifs matériels autorisés, à mettre en place des mécanismes de suivi et de surveillance, à sécuriser l'accès aux appareils, à gérer les correctifs et les mises à jour, à éliminer correctement les actifs et à effectuer des audits réguliers.

2. Inventaire et contrôle des actifs logiciels

De quoi s'agit-il ?

L'inventaire et le contrôle des actifs logiciels font référence au processus d'identification, de suivi et de gestion de tous les actifs logiciels au sein d'une organisation. Cela implique de maintenir un inventaire précis des licences de logiciels, des versions, des installations et de l'utilisation. Cette pratique est cruciale pour une gestion efficace des actifs logiciels, la conformité aux accords de licence, et la mise en place de mesures de cybersécurité appropriées.

En quoi cela est-il important ?

L'inventaire et le contrôle des actifs logiciels sont essentiels pour la cybersécurité en raison de plusieurs raisons. Ils contribuent à garantir la conformité aux licences, à gérer les vulnérabilités, à prévenir les installations de logiciels non autorisées, à faciliter une gestion efficace des correctifs, et à soutenir les efforts de réponse aux incidents. En maintenant un inventaire précis des actifs logiciels, les organisations peuvent atténuer les risques juridiques et financiers, se protéger contre les vulnérabilités de sécurité, et réagir rapidement aux incidents de sécurité.

Comment s'y prendre ?

La réalisation de l'inventaire et du contrôle des actifs logiciels implique plusieurs étapes. Celles-ci comprennent la découverte des actifs logiciels, la création d'un inventaire complet, la gestion des licences de logiciels, la surveillance de l'utilisation des logiciels, la gestion des correctifs et des mises à jour, ainsi que la réalisation d'audits réguliers et la production de rapports. Il est important de mettre continuellement à jour l'inventaire et de mettre en œuvre des processus et des outils efficaces pour garantir la précision et la conformité. Consulter des experts ou utiliser des outils de gestion des actifs logiciels peut aider à rationaliser ces efforts.

Outils et procédures

Il existe plusieurs outils disponibles pour l'inventaire et le contrôle des actifs logiciels. Les outils de gestion des actifs logiciels (SAM) tels que Flexera FlexNet Manager et Snow License Manager aident à suivre les installations de logiciels, la conformité aux licences, l'utilisation et les vulnérabilités. Les outils de découverte de logiciels tels que Microsoft SCCM et Lansweeper aident à identifier les logiciels installés sur les points de terminaison et les serveurs. Les outils de numérisation des vulnérabilités tels que Nessus et Qualys analysent les versions des logiciels à la recherche de vulnérabilités connues. Les outils de gestion des licences tels que Reprise License Manager et OpenLM aident à suivre et à gérer les licences de logiciels. Ces outils aident les organisations à gérer efficacement leurs actifs logiciels.

Divers outils sont disponibles pour l'inventaire et le contrôle des actifs logiciels. Les outils de gestion des actifs logiciels (SAM) tels que Flexera FlexNet Manager et Snow License Manager aident à suivre les installations de logiciels, à garantir la conformité aux licences, à surveiller l'utilisation, et à identifier les vulnérabilités. Les outils de découverte de logiciels tels que Microsoft SCCM et Lansweeper aident à identifier les logiciels installés sur les points de terminaison et les serveurs. Les outils de numérisation des vulnérabilités tels que Nessus et Qualys analysent les versions des logiciels à la recherche de vulnérabilités connues. Les outils de gestion des licences tels que Reprise License Manager et OpenLM aident à suivre et à gérer les licences de logiciels. Ces outils permettent aux organisations de gérer efficacement leurs actifs logiciels.

3. Gestion continue des vulnérabilités

De quoi s'agit-il ?

La gestion continue des vulnérabilités est une pratique de cybersécurité qui implique l'identification, l'évaluation et la réduction continues des vulnérabilités au sein de l'infrastructure informatique d'une organisation. Elle se concentre sur la gestion proactive des vulnérabilités pour réduire le risque d'exploitation et de potentielles violations de sécurité.

La gestion continue des vulnérabilités englobe divers éléments critiques, notamment :

- l'analyse de la vulnérabilité,

- l'évaluation de la criticité,

- la gestion des correctifs,

- la gestion de la configuration,

- la planification des remédiations

- le suivi et l'établissement des rapports.

En quoi cela est-il important ?

La gestion continue des vulnérabilités est essentielle pour maintenir une posture de cybersécurité solide. Elle contribue à réduire les risques en identifiant et en remédiant aux vulnérabilités, adoptant ainsi une approche proactive de la sécurité. Les exigences en matière de conformité peuvent être satisfaites en mettant en œuvre des pratiques de gestion des vulnérabilités. La gestion des correctifs est étroitement liée à la gestion des vulnérabilités, garantissant que les systèmes restent à jour avec les correctifs de sécurité. La gestion des actifs s'améliore grâce à la surveillance continue des vulnérabilités. En gérant les vulnérabilités, les incidents de sécurité peuvent être prévenus, et les efforts de remédiation peuvent être priorisés en fonction de leur gravité. La gestion continue des vulnérabilités permet également une amélioration continue des pratiques de sécurité et la mise en œuvre de mesures préventives.

4. Contrôle des accès à privilèges

De quoi s'agit-il ?

L'utilisation contrôlée des comptes à privilèges est un contrôle de sécurité essentiel qui se concentre sur la gestion et la restriction de l'utilisation des privilèges administratifs au sein d'une organisation. Les privilèges administratifs accordent aux utilisateurs un accès élevé et des autorisations qui leur permettent d'effectuer diverses tâches administratives, telles que l'installation de logiciels, la modification de configurations système et l'accès à des données sensibles.

La mise en œuvre de ce point de contrôle est cruciale pour atténuer les risques associés à l'utilisation non autorisée ou à l'abus de ces privilèges.

L'utilisation contrôlée des privilèges administratifs se concentre sur la gestion et la restriction de l'utilisation des privilèges administratifs au sein d'une organisation. Cela implique la mise en œuvre du principe du moindre privilège, la gestion efficace des comptes privilégiés, l'application de la séparation des tâches, la mise en place de contrôles d'accès, la surveillance de l'utilisation et la gestion adéquate de l'escalade des privilèges. Il est crucial d'atténuer les risques associés à une utilisation non autorisée ou abusive des privilèges administratifs, d'améliorer la sécurité et de garantir une utilisation responsable.

En quoi cela est-il important ?

L'utilisation contrôlée des privilèges administratifs est importante pour minimiser les menaces internes, atténuer l'impact des comptes compromis, prévenir les modifications non autorisées du système et renforcer la responsabilité et la traçabilité. Elle contribue à réduire le risque d'accès non autorisé, de violations de données et de perturbations du système. Certaines attaques célèbres exploitant la mauvaise utilisation ou l'abus des privilèges administratifs comprennent les attaques Pass-the-Hash, les attaques Golden Ticket, les attaques de déplacement latéral et les attaques par ransomware. La mise en œuvre de l'utilisation contrôlée des privilèges administratifs est cruciale pour maintenir un environnement informatique sécurisé et digne de confiance.

Outils et Procédures

La mise en œuvre de l'utilisation contrôlée des privilèges administratifs implique l'utilisation d'outils tels que :

- des solutions de gestion des accès privilégiés (PAM),

- le Contrôle d'accès basé sur les rôles (RBAC),

- l'authentification multi-facteurs (MFA),

- et de procédures telles que les politiques d'élévation des privilèges et de délégation, les listes de contrôle d'accès (ACL), les examens réguliers des comptes et les audits, ainsi que la surveillance des sessions privilégiées.

Ces mesures permettent de gérer et de surveiller les comptes privilégiés, d'appliquer les contrôles d'accès, d'empêcher les accès non autorisés, de détecter les activités suspectes et de garantir la responsabilité. En mettant en œuvre ces outils et procédures, les organisations peuvent renforcer la sécurité de leurs comptes privilégiés et minimiser le risque d'actions non autorisées et de violations de données.

Il est important de noter que les outils et procédures spécifiques utilisés pour l'utilisation contrôlée des privilèges administratifs peuvent varier en fonction de l'infrastructure, de la taille et du secteur de l'organisation. Les organisations devraient évaluer leurs besoins uniques et envisager de consulter des professionnels de la cybersécurité pour déterminer les outils et les procédures les plus adaptés à leur environnement.

5. Configuration sécurisée du matériel et des logiciels

De quoi s'agit-il ?

La configuration sécurisée du matériel et des logiciels implique la mise en œuvre des meilleures pratiques et des mesures de sécurité pour configurer les appareils et les applications de manière sécurisée. Il s'agit notamment de modifier les identifiants par défaut, de désactiver les services inutiles, d'activer le cryptage, d'appliquer les correctifs et les mises à jour, de configurer les contrôles d'accès et de suivre des pratiques de codage sécurisées. Ce faisant, les organisations peuvent minimiser les vulnérabilités et améliorer la sécurité globale de leurs systèmes.

En quoi cela est-il important ?

La configuration sécurisée du matériel et des logiciels est essentielle pour atténuer les vulnérabilités, mettre en œuvre une défense en profondeur, garantir la conformité, suivre le principe du moindre privilège, protéger les données, gérer les correctifs, permettre une réponse efficace aux incidents et établir la confiance et la réputation. En mettant en œuvre des configurations sécurisées, les organisations peuvent améliorer leur cybersécurité globale et réduire le risque de violation de la sécurité et de compromission des données.

Parmi les exemples notables de cyberattaques et de cas de mauvaise utilisation de la configuration sécurisée du matériel et des logiciels, on peut citer les attaques de ransomware WannaCry et NotPetya, les violations de données d'Equifax et de Target, et l'attaque du réseau de zombies Mirai. Ces incidents soulignent l'importance d'appliquer rapidement les correctifs de sécurité, de sécuriser l'accès des tiers, de mettre en œuvre une segmentation adéquate du réseau et de sécuriser et configurer correctement les appareils IoT. Les organisations doivent tirer des enseignements de ces exemples et donner la priorité aux configurations sécurisées pour atténuer les vulnérabilités et se protéger contre les cybermenaces.

Outils et Procédures

La sécurisation des configurations pour le matériel et les logiciels en cybersécurité implique l'utilisation d'outils et de procédures pour minimiser les vulnérabilités et l'accès non autorisé. Les principaux outils comprennent la gestion des configurations, la numérisation des vulnérabilités, la gestion des correctifs, les systèmes SIEM, la gestion des actifs et la stratégie de groupe. Les procédures englobent la définition de lignes directrices sécurisées, la mise en œuvre de la gestion des modifications, la réalisation d'audits réguliers, le contrôle de l'accès, l'application du principe du moindre privilège, le chiffrement des données et la gestion des stocks et des sauvegardes. La formation à la sensibilisation à la sécurité, la planification de la réponse aux incidents et la documentation sont également cruciales. Cette approche holistique garantit une posture proactive en matière de cybersécurité en minimisant les risques liés aux mauvaises configurations.

6. Sensibilisation et formation à la cybersécurité

De quoi s'agit-il ?

Nous évoluons dans une industrie submergée par les termes techniques et le jargon. Cela dit, la réalité est que ce ne sont pas les outils qui dirigent les transformations, mais les individus. Demandez à n'importe quel praticien de la sécurité qui a de l'expérience, et il vous dira à quel point le facteur humain est essentiel en cybersécurité et pour la réussite des initiatives de sécurité.

Le Contrôle CIS 14 met en lumière l'importance de la sensibilisation à la sécurité et de la formation aux compétences pour les employés. Il reconnaît que les employés peuvent constituer un maillon faible dans les défenses en cybersécurité d'une organisation et souligne la nécessité de programmes de formation continus.

Les principaux éléments du contrôle CIS 14 sont les suivants :

- la mise en œuvre de programmes de sensibilisation à la sécurité,

- en organisant régulièrement des sessions de formation pour les employés,

- communiquer efficacement les politiques de sécurité,

- promouvoir la notification et la réponse aux incidents,

- et améliorer en permanence les programmes de formation en fonction du retour d'information et des menaces émergentes

La mise en place d'actions de formation et de sensibilisation permet aux employés de participer activement à la défense contre les cybermenaces et constitue un élément essentiel d'une stratégie globale de cybersécurité.

En quoi cela est-il important ?

En résumé, les actions de sensibilisation et de formation à la cybersécurité sont essentielles pour atténuer les risques liés à l'aspect humain de la cybersécurité, encourager une culture axée sur la sécurité et garantir la conformité aux réglementations. En investissant dans des programmes de formation, les organisations peuvent permettre à leurs employés de devenir des défenseurs actifs contre les menaces cybernétiques et contribuer à renforcer leur posture en matière de cybersécurité.

Comment s'y prendre?

Il existe plusieurs programmes de sensibilisation à la sécurité et de formation aux compétences en cybersécurité réputés, notamment SANS Security Awareness, TryHackMe, Infosec IQ, KnowBe4, Inspired eLearning et Security Mentor. Ces programmes proposent divers contenus de formation, tels que des modules, des vidéos, des quiz et des exercices de phishing simulés. Ils sont conçus pour informer les employés sur divers sujets liés à la cybersécurité et améliorer leur sensibilisation et leurs compétences en matière de sécurité. Les organisations peuvent choisir le programme qui correspond le mieux à leurs besoins et personnaliser le contenu de la formation pour le faire correspondre à leurs exigences spécifiques. En investissant dans ces programmes de formation, les organisations peuvent renforcer la capacité de leurs employés à reconnaître et à répondre aux menaces de sécurité, renforçant ainsi leur posture globale en matière de cybersécurité.

Lors de la sélection d'un programme de sensibilisation à la sécurité et de formation aux compétences en cybersécurité, les organisations doivent prendre en compte des facteurs tels que la pertinence et la qualité du contenu, les méthodes de diffusion, les options de personnalisation, les capacités de reporting et la réputation du fournisseur. Les meilleures pratiques pour développer une sensibilisation à la sécurité efficace comprennent l'établissement d'un programme formel, la réalisation d'une évaluation des risques, l'adaptation du contenu de la formation, la communication de politiques claires, la tenue de sessions de formation régulières, la mise en place d'exercices de phishing simulés, l'intégration de la ludification, l'encouragement à signaler et à fournir des retours, la fourniture d'une éducation et d'un renforcement continus, et la mesure et l'évaluation de l'efficacité du programme. En suivant ces meilleures pratiques, les organisations peuvent renforcer la sensibilisation à la sécurité et habiliter les employés à se protéger contre les menaces cybernétiques.

N'oubliez pas que la sensibilisation à la sécurité n'est pas un événement ponctuel, mais un effort continu. En mettant en œuvre ces meilleures pratiques, les organisations peuvent encourager une culture axée sur la sécurité et permettre aux employés de devenir des participants actifs dans la défense contre les menaces cybernétiques.

Outils et Procédures

Les outils de sensibilisation à la cybersécurité et de formation aux compétences peuvent comprendre des cours en ligne, des modules d'apprentissage interactifs, des campagnes de sensibilisation à la sécurité, des laboratoires virtuels et des simulations, des défis Capture the Flag, des jeux de cybersécurité et des plates-formes de formation à la sensibilisation à la sécurité. Le Cadre de travail sur la cybersécurité NICE fournit une taxonomie complète des tâches, des connaissances et des compétences en cybersécurité nécessaires pour différents rôles au sein du domaine. Le Cadre NICE constitue une ressource précieuse pour les organisations et les individus qui cherchent à identifier et à développer les compétences en cybersécurité nécessaires pour leur personnel.

7. Gestion du journal d'audit

De quoi s'agit-il ?

La gestion des journaux d'audit, telle que décrite dans le CIS Control 6, implique la collecte, le stockage sécurisé, l'examen régulier et la protection des journaux d'audit des systèmes critiques. Cette pratique aide les organisations à détecter et à réagir aux incidents de cybersécurité, à se conformer aux réglementations et à maintenir un environnement informatique sécurisé. Les éléments clés comprennent la définition des exigences en matière de journalisation, la centralisation des journaux, la configuration des alertes, la sécurisation des données de journal, les sauvegardes régulières, les politiques de conservation et la maintenance des composants de surveillance et de journalisation.

En quoi cela est-il important ?

La gestion des audits des journaux en cybersécurité est essentielle car elle permet la détection précoce des incidents, garantit la conformité aux réglementations, assure la responsabilité des actions, minimise les risques et prépare l'organisation à réagir efficacement aux menaces cyber.

Outils et Procédures

La gestion des journaux d'audit implique à la fois des outils et des procédures pour collecter, stocker, examiner et protéger efficacement les journaux d'audit. Voici quelques outils et procédures clés de la gestion des journaux d'audit:

Tools:

-

Les Systèmes de gestion des informations et des événements de sécurité (SIEM) : Les solutions SIEM telles que Splunk, LogRhythm et IBM QRadar permettent de centraliser la collecte, la corrélation, l'analyse et la création de rapports. Elles offrent des capacités de surveillance et d'alerte en temps réel.

-

Les plateformes de gestion des journaux : Les plateformes de gestion des journaux telles que ELK Stack (Elasticsearch, Logstash, Kibana), Graylog et Sumo Logic permettent de collecter, de stocker et d'analyser les journaux à des fins de sécurité et de conformité.

-

Les solutions de détection et de réponse des points finaux (EDR) : Les outils EDR tels que Carbon Black et CrowdStrike collectent les journaux des points d'accès et fournissent une visibilité sur les activités des points d'accès, facilitant ainsi la détection et la réponse aux menaces.

-

Log Forwarders and Collecteurs: Des outils tels que NXLog, Fluentd et rsyslog collectent et transmettent les journaux provenant de diverses sources à des référentiels centralisés ou à des systèmes SIEM.

-

Outils d'analyse des journaux : Ces outils, tels que Loggly, offrent des capacités avancées d'analyse des journaux pour identifier des motifs, des anomalies et des incidents de sécurité au sein des journaux.

-

Plateformes d'orchestration, d'automatisation et de réponse en matière de sécurité (SOAR) : Les solutions SOAR telles que Cortex XSOAR de Palo Alto Networks permettent d'automatiser les réponses aux incidents de sécurité sur la base des données de journalisation et des alertes.

Procedures

La gestion des journaux d'audit est essentielle pour la cybersécurité. Elle implique la collecte, le stockage, l'examen et la protection des journaux des systèmes critiques. Les outils comprennent les systèmes SIEM, les plates-formes de gestion des journaux, les solutions EDR, les collecteurs de journaux et les outils d'analyse des journaux. Les procédures couvrent la collecte des journaux, le stockage, l'examen, les alertes, la corrélation, les enquêtes, la génération de rapports de conformité, la rétention, le contrôle d'accès, la rotation des journaux, les tests, la formation et la documentation. Cette approche globale aide les organisations à détecter les incidents, à maintenir la conformité et à sécuriser efficacement leur environnement informatique.

Maîtrisez vos contrôles de sécurité critiques pour garder le contrôle de votre cybersécurité.

Dans la recherche d'une cybersécurité efficace, les organisations doivent trouver un équilibre entre une protection complète et une complexité excessive. Bien qu'aucune liste de contrôles de sécurité ne soit à l'abri de critiques ou de faiblesses, la réalité est que la sécurisation des systèmes informatiques complexes est difficile. Sans des activités, des pratiques et des capacités de base, cela devient presque impossible. Les organisations peuvent progresser considérablement en se concentrant sur les fondamentaux absolument essentiels et en les exécutant efficacement à grande échelle. En adoptant les 7 principaux contrôles du CIS, les organisations peuvent établir une base solide en cybersécurité qui répond efficacement à leurs besoins en matière de sécurité tout en atténuant les risques liés à une infrastructure de sécurité excessivement complexe.

Si vous avez d'autres questions ou avez besoin d'aide pour mettre en œuvre les contrôles CIS ou d'autres mesures de cybersécurité, n'hésitez pas à nous contacter. Ensemble, nous pouvons renforcer les défenses de cybersécurité de votre organisation et atténuer les risques associés au paysage des menaces en constante évolution d'aujourd'hui.