En 2016, suite aux inquiétudes croissantes suscitées par l'évolution de la menace cyber, l'UE a lancé le premier texte législatif sur la cybersécurité à l'échelle de l'UE - la directive sur les réseaux et les systèmes d'information (NIS). La directive NIS (NISD) visait à garantir un certain niveau de sécurité pour les réseaux et les systèmes d'information appartenant à des infrastructures critiques et sensibles dans les États membres de l'UE.

La directive NISD a rapidement commencé à montrer ses limites. Les cyberattaques et les violations de données ont augmenté de manière exponentielle depuis 2016, notamment parce que les gens dépendent de plus en plus de la technologie numérique. L'augmentation des cyberattaques d'une année sur l'autre a révélé les limites du modèle précédent et le besoin urgent d'en adopter un nouveau.

La nouvelle directive NIS 2, adoptée en janvier 2023, est une actualisation qui s'appuie sur la directive NISD initiale. Les objectifs de la NIS2 sont de renforcer la cybersécurité, de simplifier les rapports et de créer des normes et des sanctions communes dans l'ensemble de l'UE.

En élargissant son champ d'application, le NIS2 oblige davantage de secteurs à prendre des mesures de cybersécurité, l'objectif ultime étant de renforcer la cybersécurité de l'Europe à long terme. Avec des règles plus strictes pour surmonter les limitations précédentes, NIS2 a un impact sur un plus grand nombre d'industries. Les États membres ont jusqu'à octobre 2024 pour achever la transposition et s'assurer que leurs organisations sont concernées par le NIS2.

C'est la raison pour laquelle les acteurs économiques devraient commencer à se préparer en définissant leur feuille de route en matière de conformité au NIS2 et en optimisant leur sensibilisation à la cybersécurité.

Est-ce que le NIS2 s'applique à votre organisation?

Le champ d'application du NIS2 est beaucoup plus large que celui de la législation précédente, et davantage d'entreprises et d'organisations sont concernées.

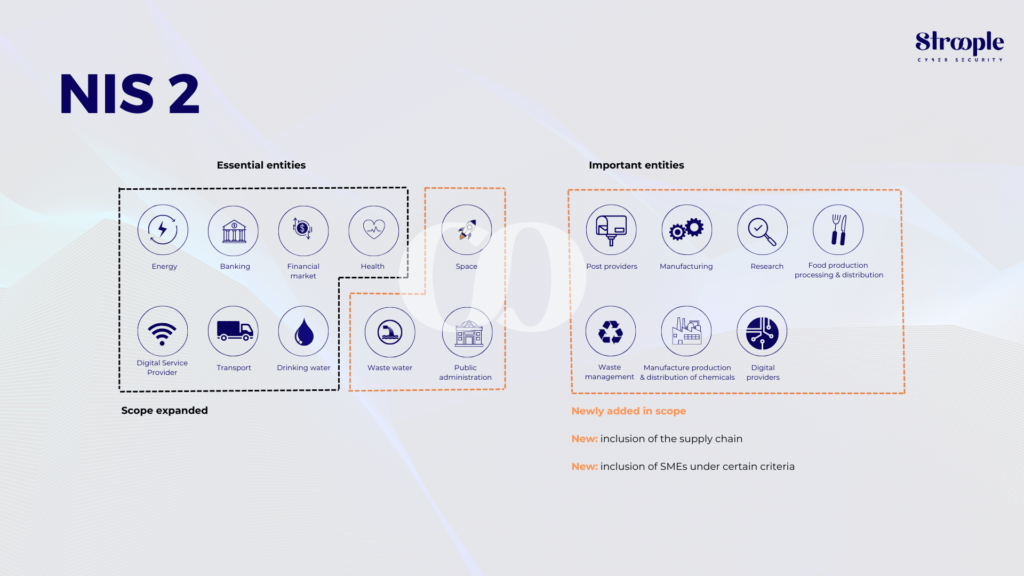

Le NIS2 fournit désormais une liste étendue et complète de 11 secteurs relevant des "services essentiels", et 7 secteurs supplémentaires sont positionnés comme "services importants", et se trouvent également soumis à cette nouvelle réglementation.

Il est à noter que la directive s'applique également aux moyennes et grandes organisations (définies par l'UE comme celles qui emploient plus de 50 personnes et dont le chiffre d'affaires annuel dépasse 10 millions d'euros).

Extension du champ d'application NIS2

Les organisations plus petites qui sont également essentielles au fonctionnement de l'État membre sont également incluses dans le nouveau périmètre d'application en raison des problèmes potentiels qui pourraient survenir si elles étaient touchées par une cyberattaque.

En outre, dans chaque secteur, les opérateurs sont tenus de vérifier la conformité de leur chaîne d'approvisionnement.

Cela signifie que même si votre organisation ne correspond pas à l'un des types d'entités, si vos clients ou prospects figurent sur cette liste, ils peuvent exiger que vous vous conformiez au NIS2. Ainsi, vous ne serez pas contrôlé par les autorités nationales en ce qui concerne le NIS2, mais par votre client. Par conséquent, même si votre organisation n'entre pas dans le champ d'application, il est judicieux de conserver la confiance de vos clients et de rester compétitif en démontrant votre conformité avant la transposition et dès le début. Par suite, quelles mesures clés doivent-elles être prises?

Quelles sont les exigences essentielles de la directive NIS 2 ?

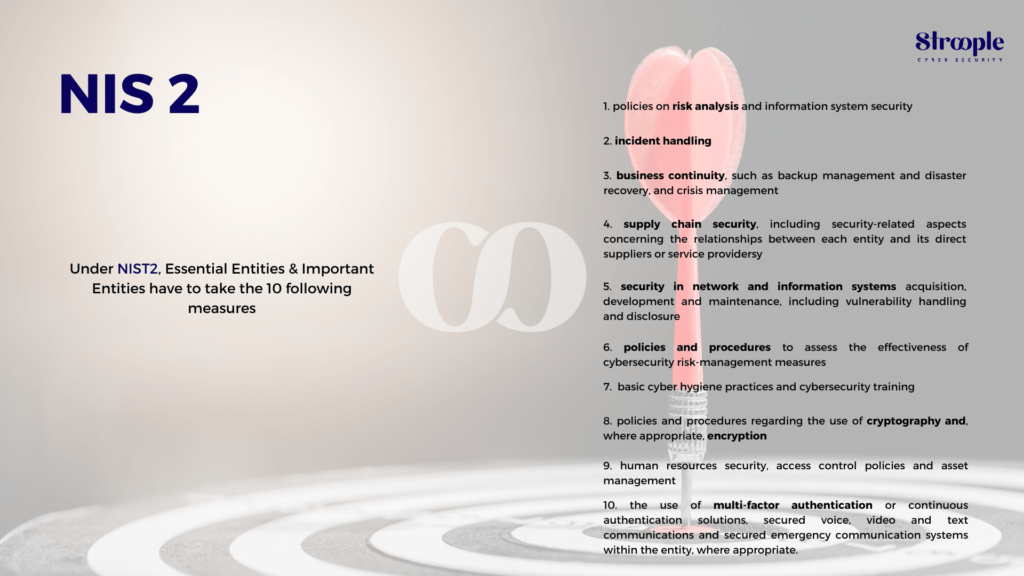

Le changement suivant, plus substantiel, apporté par la nouvelle directive est une liste de 10 mesures de cybersécurité qui devront être mises en œuvre dans chaque organisation et entreprise relevant du champ d'application de la NIS2. Cette liste peut être consultée à l'adresse suivante Article 21(2).

Effectuez une analyse des risques

L'évaluation du niveau de risque est un élément essentiel de la cybersécurité. La NIS 2 obligera les entreprises à évaluer l'impact potentiel d'une attaque sur leurs actifs les plus vitaux.

Assurez une continuité d'activité de vos opérations

Quelle que soit l'efficacité des contre-mesures, les incidents sont inévitables, qu'ils soient dus à une panne d'équipement ou de communication ou à une intrusion, peut-être à l'aide d'un vecteur d'attaque inconnu jusqu'alors. Lorsque cela se produit, vous devez disposer d'un véritable plan pour savoir comment votre entreprise réagira à une attaque et comment elle pourra s'en remettre le plus rapidement possible, en minimisant les perturbations. C'est pourquoi la NIS 2 met notamment l'accent sur les solutions de sauvegarde dans le cloud.

Soyez attentif à votre chaîne d'approvisionnement

C'est pourquoi le NIS2 veille à ce que les organisations comprennent clairement les risques, entretiennent des relations étroites avec les fournisseurs et mettent continuellement à jour la sécurité afin de garantir les protections les plus élevées possibles.

Adoptez une approche plus ouverte de la gestion de vos vulnérabilités

Le NIS2 exige une gestion transparentes des vulnérabilités. Cela signifie, par exemple, que si votre organisation identifie une vulnérabilité au sein de son réseau, elle doit la divulguer pour s'assurer qu'elle n'est pas exploitée ailleurs. L'idée est que la divulgation de ces vulnérabilités soutiendra la lutte contre la cybercriminalité et garantira qu'elles ne seront pas exploitées ailleurs.

Structurez le reporting de vos incidents

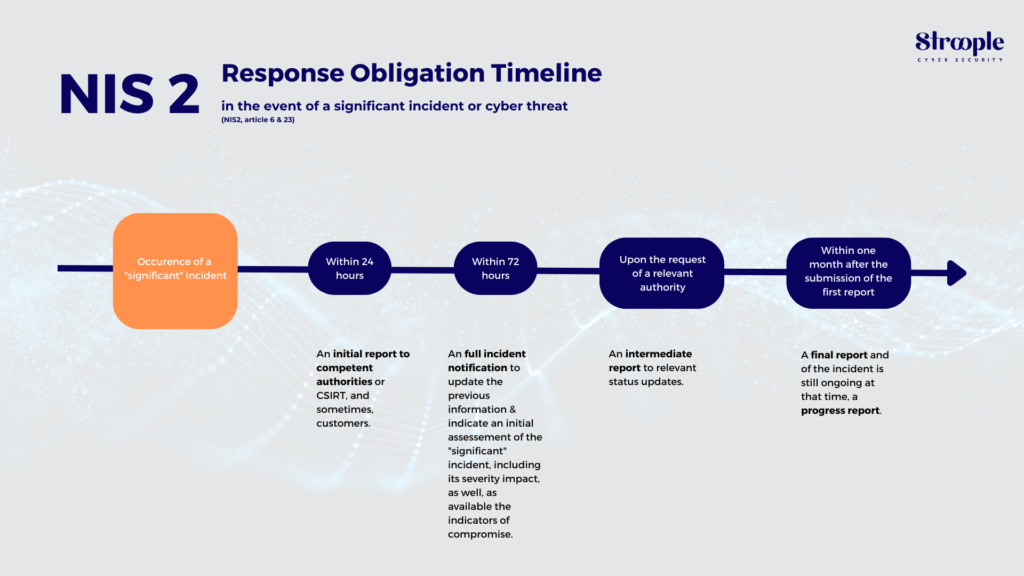

Le NIS2 a conçu un nouveau calendrier pour la notification des incidents. Tout incident ayant un impact significatif doit être notifié par les entités essentielles et importantes sans délai excessif.

Un incident est considéré comme significatif s'il :

- a causé ou est susceptible de causer une grave perturbation opérationnelle des services ou une perte financière pour l'entité concernée ;

- ou a affecté ou est susceptible d'affecter d'autres personnes physiques ou morales en leur causant des dommages matériels ou immatériels considérables.

L'approche de la notification des incidents significatifs se fait en trois étapes :

- dans les 24 heures après avoir pris connaissance d'un incident, les entreprises concernées doivent soumettre un rapport initial contenant certaines informations de base sur l'incident (par exemple, si l'incident est soupçonné d'avoir été causé de manière illégale ou malveillante) ;

- dans les 72 heures suivant la prise de connaissance de l'incident, les organisations doivent mettre à jour l'alerte précoce par une notification d'incident plus complète ;

- et un rapport final détaillé doit être présenté au plus tard un mois après la notification de l'incident, comprenant une description détaillée de l'incident, de sa gravité et de ses conséquences, du type de menace ou de cause susceptible d'avoir entraîné l'incident et des mesures d'atténuation appliquées et en cours.

Pour être en mesure de se conformer à ces exigences strictes, votre organisation doit commencer à revoir ses plans de réponse aux incidents internes et ses procédures de gestion des incidents, et déterminer si elle dispose de ressources et de mesures d'urgence suffisantes pour respecter les délais prescrits.

Quelles sont les conséquences si vous ne suivez pas la directive NIS 2 ?

La cybersécurité devenant un enjeu majeur, l'UE insiste pour que ses États membres prennent des mesures urgentes afin de garantir la résilience. Le NIS 2 introduit des exigences de mise en œuvre plus strictes que son prédécesseur, notamment des amendes de 10 millions d'euros ou de 2 % du chiffre d'affaires mondial total de l'organisation, le montant le plus élevé étant retenu.

Ces amendes sont les mêmes que celles imposées pour les violations du RGDP. L'initiative NIS 2 représente une avancée significative en matière de cybersécurité et ne peut tout simplement pas être ignorée.

Que devez-vous faire pour vous préparer au NIS2 ?

Sur la base des enseignements tirés du NIS, les aspects suivants doivent être pris en compte par votre organisation afin d'être sur la bonne voie pour la mise en conformité avec le NIS2.

Arrêtez d'attendre et commencez à vous préparer.

La NISD2 implique une transition assez importante pour la plupart des entités qui entrent dans son champ d'application, qui peut souvent prendre entre 1 ou 3 ans. Une préparation en temps utile est un élément clé dans le cheminement d'une organisation vers la conformité. L'évaluation des risques pour identifier les réseaux et les systèmes d'information critiques, la désignation des personnes responsables, la mise en œuvre de mesures de cybersécurité solides, l'obtention du soutien de la direction générale, l'adhésion des parties prenantes et le budget et les ressources nécessaires prendront du temps. Anticipez les retards et engagez-vous dans une planification stricte avec des échéances précises.

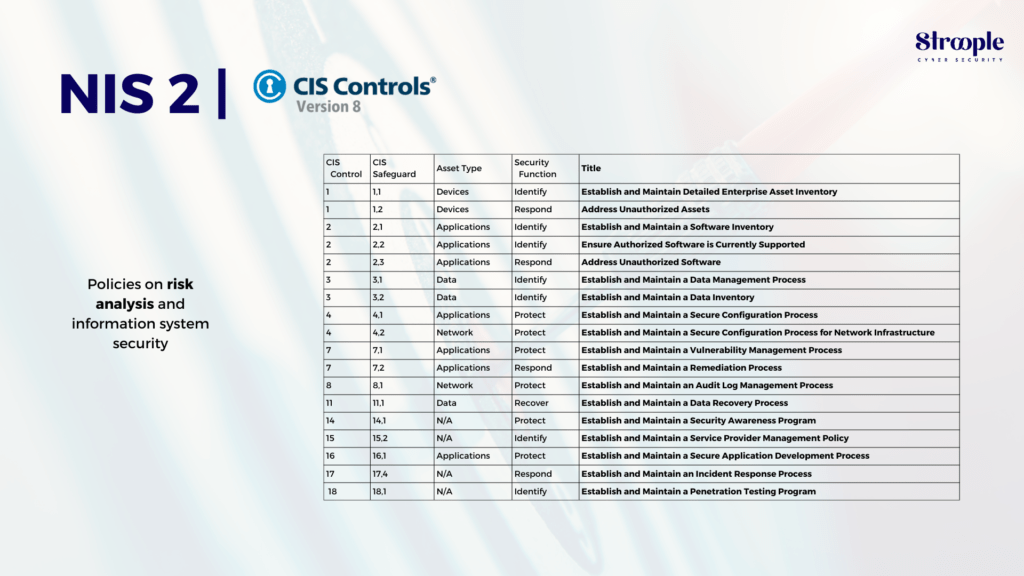

Adoptez une approche pragmatique de votre cybersécurité

Nous préférons adopter une approche plus pragmatique pour réduire les risques de cybersécurité pour nos clients, en utilisant les contrôles de sécurité critiques du Centre for Internet Security (CIS Controls). Les contrôles de sécurité critiques du CIS constituent un ensemble normatif, hiérarchisé et simplifié de meilleures pratiques que vous pouvez utiliser pour renforcer votre position en matière de cybersécurité. Il s'agit d'un ensemble de recommandations concises, classées par ordre de priorité et fondées sur la lutte contre des attaques réelles qui ont touché des entreprises. Les contrôles CIS consistent en des mesures de protection qui requièrent chacune une action. Cette approche simplifiée de la cybersécurité a fait ses preuves pour vous aider à vous défendre contre les principales menaces actuelles. Il existe vingt contrôles, chacun contenant un certain nombre de recommandations. La mise en œuvre des contrôles réduit considérablement le risque de cyberattaque.

Les premiers contrôles peuvent être résumés ainsi:

- réaliser un inventaire les dispositifs autorisés et non autorisés,

- Inventorier les logiciels autorisés et non autorisés,

- sécuriser les configurations pour le matériel et les logiciels sur les appareils mobiles, les ordinateurs portables, les postes de travail et les serveurs,

- assurer une évaluation et remédiation continue de vos vulnérabilités,

- assurer un contrôle des comptes à privilèges,

Bien que les cinq premiers contrôles soient considérés comme essentiels, nous examinons les vingt point de contrôles et nous établissons une correspondance entre les contrôles CIS et les exigences NIS2 lorsque nous effectuons un examen indépendant de la sécurité pour un client. Ainsi, nos clients obtiennent une idée claire de leurs zones de risque et des recommandations classées par ordre de priorité sur les mesures qu'ils peuvent prendre et qui auront le plus grand impact sur la réduction de ces risques.

Les contrôles CIS sont un bon point de départ pour se faire une idée de la maturité de votre cybersécurité et évaluer où se situe votre organisation en termes de contrôles pertinents. In fine, en mettant en œuvre les contrôles CIS, vous créez une rampe de lancement pour vous conformer à NIS2, PCI DSS, HIPAA, GDPR et à d'autres réglementations sectorielles.

Le tableau ci-dessous met en correspondance les mesures NIS2 avec les contrôles de sécurité CIS v8 concernant par exemple les politiques ayant trait à l'analyse des risques et la sécurité des systèmes d'information.

N'attendez pas et agissez dès à présent pour vous conformer à NIS2 et renforcer votre cybersécurité.

La directive NIS2 est un texte législatif essentiel qui vise à renforcer la cybersécurité des services essentiels et importants et de l'infrastructure numérique dans l'Union européenne.

Alors que les agences nationales de cybersécurité comme l'ANSSI et les autorités travaillent à l'intégration de la directive NIS2 dans leurs législations respectives, les entreprises doivent prendre des mesures proactives pour évaluer et répondre à leurs besoins en matière de cybersécurité. Attendre la mise en œuvre complète de la directive pourrait mettre votre organisation en danger.

La préparation de la conformité à la directive NIS2 n'est pas seulement une exigence réglementaire, c'est aussi l'occasion de mesurer votre résilience vis à vis des exigences renforcées en matière de cybersécurité. C'est aussi dans certain cas un signal d'alarme sur la nécessité d'agir pour mieux faire face aux menaces de cybersécurité qui pèsent sur votre infrastructure.

Il est donc essentiel que les mesures appropriées soient prises dès que possible. C'est la raison pour laquelle Stroople a créé un outil d'évaluation facile à utiliser, qui met en correspondance les contrôles CIS et les exigences NIS2.

En effet, les contrôles CIS constituent un bon point de départ pour se faire une idée de l'état de maturité de votre entreprise en matière de cybersécurité et, à partir de là, pour aider votre organisation à se préparer à l'adaptation des États membres au NIS2.

Nos consultants en cybersécurité sont là pour vous guider et vous assister dans votre évolution vers NIS2. Stroople peut vous aider à évaluer votre maturité en matière de cybersécurité, à définir votre feuille de route, à identifier votre champ d'application vis à vis de NIS2 et, en fin de compte, vous amener à mieux protéger votre entreprise face à la menace cyber.